Автор: redADM

103 поста

Метрики для CISO: Как доказать эффективность программы ИБ руководству на языке бизнеса

Руководство для CISO по ключевым метрикам ИБ. Узнайте, как доказать эффективность безопасности бизнесу, используя MTTD, MTTR, ALE и ROI

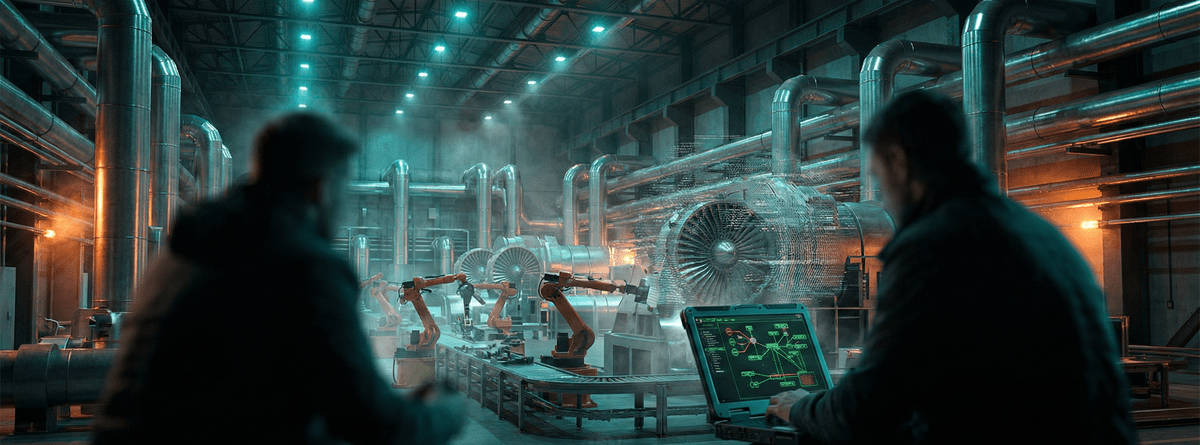

Пентест АСУ ТП (OT/ICS): почему «обычные» IT-подходы могут остановить завод

Почему IT-методы взлома опасны для заводов? Особенности пентеста АСУ ТП (OT/ICS), риски остановки производства, уязвимости протоколов Modbus/S7 и специфика защиты …

Анатомия взлома контейнеров: от «дыр» в коде до требований ОАЦ

Анатомия атак на контейнерную инфраструктуру (Docker, Kubernetes) и способы защиты. Разбор векторов взлома: от уязвимостей кода до побега на хост …

Атакуем гибридную среду: как уязвимости в локальном Active Directory приводят к компрометации облака Microsoft 365 (и наоборот)

Глубокий разбор атак на гибридные среды: как хакеры используют Azure AD Connect и PRT токены для взлома локального AD и …

Программа «Чемпионов Безопасности»: как масштабировать ИБ и вырастить союзников в каждом отделе

Как масштабировать ИБ без раздувания штата? Полное руководство по внедрению программы Security Champions: стратегии, обучение, метрики и реальные кейсы компаний.

Строим цифровой бункер: Удаленный доступ по физическому ключу и Zero-Knowledge бэкапы

остройте цифровой бункер: настройка удаленного доступа строго по USB-ключу и шифрованных бэкапов (Proxmox, Restic). Полный гайд по Zero Knowledge защите.

Карьерный транзит: Как системному администратору стать Red Teamer’ом в Беларуси. Полный гайд

Подробный гайд по переходу из системного администратора в Red Team в Беларуси. Скрипты PowerShell, примеры атак, настройка Home Lab, таблица …

Как построить отдел ИБ с нуля в белорусской компании: пошаговое руководство для руководителей

Пошаговое руководство по созданию отдела информационной безопасности в белорусской компании. Разбор ролей, бюджетов, требований регуляторов (ОАЦ, НЦЗПД)

Иллюзия контроля: почему блокировка USB-накопителей — это не безопасность

Почему блокировка USB-накопителей не защищает от реальных угроз. Разбор атак BadUSB (HID) и построение многоуровневой системы защиты с помощью EDR …