Цифровой суверенитет и новая реальность

К 2026 году правовое регулирование информационной безопасности (ИБ) в Республике Беларусь завершило стадию формирования и перешло в стадию жесткого правоприменения. Период адаптации, предусмотренный Указом № 40 и Законом о защите персональных данных, закончен. Сегодня национальная система кибербезопасности представляет собой вертикально интегрированную структуру, где каждый субъект — от государственного органа до частного интернет-магазина — несет четкую юридическую ответственность за сохранность данных.

В этом материале мы систематизировали всю нормативную базу, действующую на 2026 год, включая последние изменения в приказах ОАЦ, практику применения «антифрод»-законодательства и трудовые споры с IT-специалистами.

Раздел 1. Конституция цифрового пространства: Базовые законы

Этот уровень законодательства определяет «правила игры» для всех участников рынка.

1.1 Закон «Об информации, информатизации и защите информации» (№ 455-З)

Несмотря на принятие в 2008 году, этот закон остается базисом. К 2026 году его нормы трактуются судами максимально жестко в части суверенитета данных.

- Обязанность защиты: Владелец информационной системы несет безусловную ответственность за все, что происходит в его контуре. Отсутствие вины в утечке нужно доказывать через подтверждение принятых мер (аттестация, регламенты).

- Локализация: Подтверждено требование о размещении систем, обрабатывающих информационные ресурсы государственных органов и организаций, исключительно на территории РБ или у авторизованных поставщиков (beCloud и аналоги).

1.2 Закон «О защите персональных данных» (№ 99-З)

За пять лет действия (с 2021 по 2026 гг.) практика применения закона кардинально изменилась. Национальный центр защиты персональных данных (НЦЗПД) перешел от предупреждений к крупным штрафам.

Ключевые аспекты на 2026 год:

- Согласие или Договор: Операторы научились минимизировать использование «согласия» как основания для обработки, так как его отзыв клиентом парализует процессы. В приоритете — «законный интерес» и «исполнение договора», где это допустимо.

- Аутсорсинг: Четко регламентирована ответственность уполномоченных лиц (тех, кто обрабатывает данные по поручению). Если вы передаете базу данных маркетинговому агентству, вы обязаны проверить их систему защиты. В противном случае штраф платит заказчик.

- Новеллы 2025-2026:

- Искусственный интеллект: Введены нормы прозрачности при принятии автоматизированных решений о гражданах (кредитный скоринг, наём).

- Call-центры: Урегулирован вопрос «холодных звонков». Обработка общедоступных данных для первичного контакта стала легальной при соблюдении ряда условий.

1.3 Указ № 40 «О кибербезопасности» (от 14.02.2023)

Документ, создавший Национальную систему обеспечения кибербезопасности.

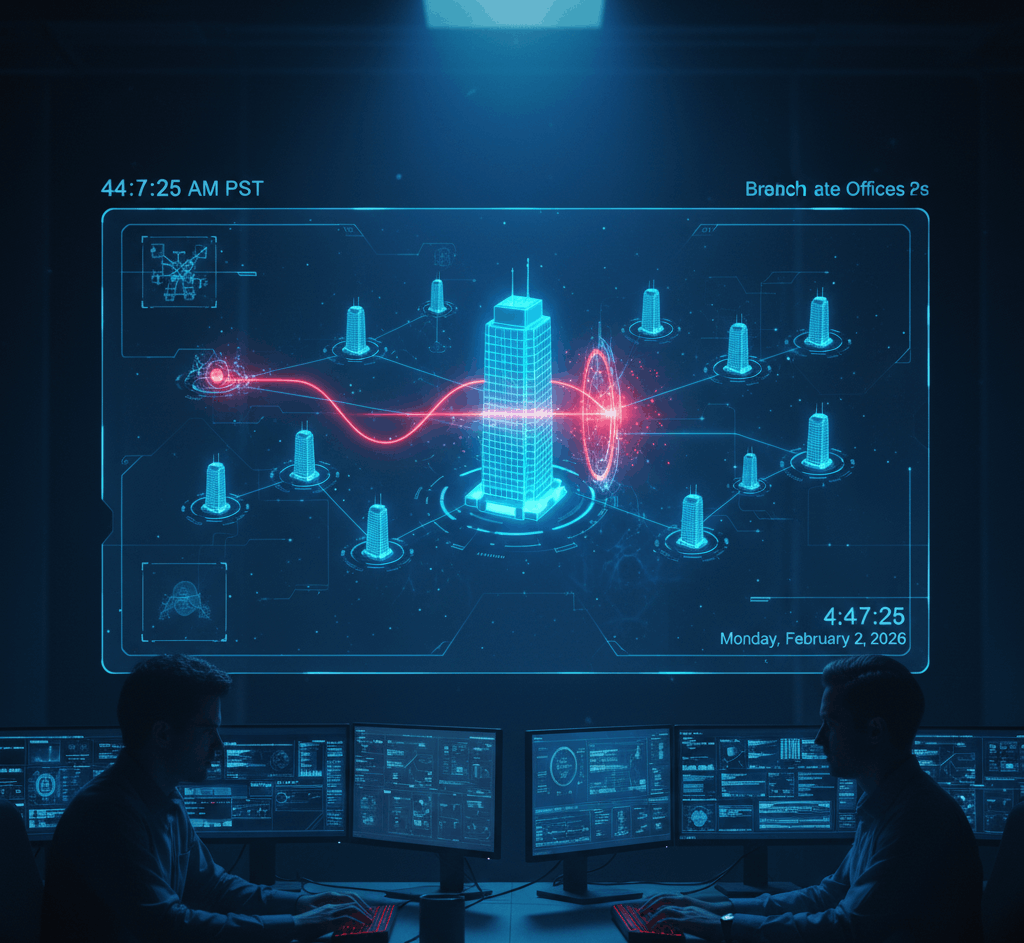

- Иерархия: Во главе стоит Оперативно-аналитический центр (ОАЦ), координирующий Национальный центр обеспечения кибербезопасности (НЦОК).

- Связка SOC: Все критически важные объекты (КВОИ) обязаны быть подключены к системе через центры кибербезопасности (SOC). К 2026 году самостоятельное существование КВОИ без SOC юридически невозможно — деятельность таких систем приостанавливается предписаниями регулятора.

Раздел 2. Техническое регулирование: Приказы ОАЦ

Для специалистов по ИБ приказы ОАЦ являются главными рабочими документами. Нарушение этих норм автоматически влечет признание системы незащищенной.

2.1 Приказ ОАЦ № 66 (в редакции Приказа № 259 от 10.12.2024)

Регулирует защиту информации на критически важных объектах информатизации (КВОИ) и в государственных системах.

Важные изменения, действующие в 2026 году:

- Неизменяемость логов: Введены требования по обеспечению целостности журналов событий (использование цепочек хеширования или WORM-носителей). Простой текстовый файл логов больше не является доказательством.

- Классификация инцидентов: Отчетность об инцидентах приведена к международным стандартам (схожим с MITRE ATT&CK), что позволяет НЦОК быстрее анализировать векторы атак.

- Импортозамещение: Усилены требования к использованию программного обеспечения из реестров доверенного ПО (ЕАЭС и РБ).

2.2 Приказ ОАЦ № 130 «О требованиях по кибербезопасности»

Определяет требования к Центрам кибербезопасности (SOC).

- Функционал: Обязательное наличие SIEM-системы, платформы Threat Intelligence (TI) и IRP (системы реагирования на инциденты).

- Персонал: Введена жесткая квалификационная сетка для аналитиков L1-L3. Руководитель SOC должен проходить согласование в ОАЦ.

2.3 Технический регламент ТР 2013/027/BY

Обязательный документ для средств защиты информации (СЗИ). В 2026 году использование несертифицированных межсетевых экранов или антивирусов в госсекторе и на КВОИ влечет административную ответственность и отзыв аттестата соответствия.

Раздел 3. Корпоративная и финансовая безопасность: Частные аспекты

Этот раздел, часто упускаемый в обзорах, критически важен для бизнеса, банков и работодателей. Здесь регулируется защита коммерческих интересов и денег.

3.1 Закон «О коммерческой тайне» (№ 16-З)

Как защитить базу клиентов и ноу-хау, если это не персональные данные?

- Режим тайны: Чтобы привлечь инсайдера к ответственности, компания обязана не просто подписать NDA, но и ввести режим коммерческой тайны (ст. 8 Закона).

- Судебная практика 2026: Суды отказывают в исках к бывшим сотрудникам, если наниматель не может доказать техническое ограничение доступа. Если папка с «секретами» была доступна всей локальной сети — это не тайна.

- Обязанности работника: Ст. 16 запрещает разглашать тайну и после увольнения. Срок действия обязательства определяется договором.

3.2 Финансовая безопасность: Закон № 164-З «О платежных системах»

Закон, ставший щитом против социальной инженерии и вишинга.

- Системы Антифрод: Банки и поставщики платежных услуг обязаны внедрять автоматизированные системы выявления мошеннических транзакций.

- Приостановка операций: Банк имеет право и обязанность заблокировать подозрительный перевод (на срок до 2 суток), даже если клиент под давлением мошенников требует его провести.

- Ответственность банка: Если банк допустил операцию, имеющую явные признаки мошенничества (без применения 2FA, с нетипичного устройства), он обязан возместить ущерб клиенту.

3.3 Трудовой кодекс (ТК РБ): Увольнение за инциденты

Главный инструмент HR и службы безопасности для очистки рядов.

- Ст. 42 п. 6 ТК РБ: Расторжение договора за разглашение коммерческой тайны. Требует проведения служебного расследования.

- Ст. 47 п. 10 ТК РБ: Увольнение за однократное грубое нарушение трудовых обязанностей, повлекшее ущерб. Применяется к руководителям и их замам (например, начальник IT-отдела отключил защиту, и сервер зашифровали).

- Материальная ответственность: Работник несет ответственность за штрафы, наложенные на компанию по его вине (например, штраф от НЦЗПД за утечку).

3.4 Закон № 113-З «Об электронном документе и ЭЦП»

Основа юридической значимости действий в сети. В 2026 году логи информационных систем, подписанные ЭЦП и меткой времени, признаются судом как письменные доказательства. Использование ID-карт для аутентификации в корпоративных системах также регулируется этим законом.

Раздел 4. Уголовная и Административная ответственность

Пенитенциарная система Беларуси жестко реагирует на киберпреступления.

4.1 Глава 31 Уголовного кодекса РБ

- Ст. 349 (Несанкционированный доступ): Любой взлом, даже "из интереса". При тяжких последствиях (остановка работы предприятия) — до 7 лет лишения свободы.

- Ст. 350 (Модификация информации): Включает дефейс сайтов и изменение данных в БД.

- Ст. 351 (Компьютерный саботаж): Самая суровая статья. Применяется к операторам программ-вымогателей (шифровальщиков). Наказание — до 10 лет лишения свободы.

- Ст. 352 (Неправомерное завладение информацией): Статья для инсайдеров. Копирование базы данных без её изменения.

- Ст. 354 (Вредоносные программы): Разработка и распространение. Важно: сбыт средств для брутфорса или скраппинга также квалифицируется по этой статье.

4.2 Кодекс об административных правонарушениях (КоАП)

- Ст. 23.7 (Нарушение законодательства о ПД):

- Часть 3: Умышленное распространение (слив) — штраф до 200 БВ.

- Часть 4: Несоблюдение мер защиты (например, отсутствие политики или слабые пароли) — штраф до 50 БВ на юрлицо. Применяется превентивно.

- Ст. 19.11 (Экстремистские материалы): Распространение, хранение. Актуально для контент-менеджеров и администраторов ресурсов.

Раздел 5. Критически важные объекты информатизации (КВОИ)

Статус КВОИ (энергетика, транспорт, связь, медицина, банки) накладывает максимальные обязательства.

Обязанности владельца КВОИ в 2026 году:

- Наличие SOC: Собственный или аутсорсинговый (только аккредитованный).

- Аттестация: Раз в 3 года полная проверка системы защиты информации лицензиатом ОАЦ.

- Согласование кадров: Назначение руководителя службы безопасности КВОИ возможно только после согласования его кандидатуры с ОАЦ.

- Резервное копирование: Хранение бэкапов конфигураций и баз данных не менее 1 года. Обязательная проверка восстанавливаемости (учения).

Раздел 6. Новые технологии и Стандарты

6.1 Биометрические данные

Указ № 107 регулирует использование биометрических документов (ID-карты). Сбор и хранение биометрии (фото лица для распознавания, отпечатки) разрешены только в аттестованных системах с применением криптографической защиты высокого уровня.

6.2 Искусственный интеллект (AI)

В рамках «Программы опережающей стандартизации» (2026-2027) приняты стандарты, касающиеся безопасности AI. Основное требование: защита от «отравления данных» (Data Poisoning) и исключение дискриминации при работе алгоритмов с персональными данными.

Раздел 7. Практическое руководство и Чек-листы

Чек-лист: Базовая гигиена (для малого бизнеса)

Разработана и опубликована Политика обработки персональных данных.

Назначено лицо, ответственное за внутренний контроль (приказ).

Проведен аудит данных (Data Mapping): мы знаем, где и что лежит.

Введен режим коммерческой тайны для защиты клиентской базы.

Установлены сложные пароли и 2FA на всех учетных записях администраторов.

Организовано резервное копирование (правило 3-2-1).

Чек-лист: КВОИ и Средний бизнес

Система защиты информации аттестована (есть действующий аттестат).

Подключено взаимодействие с ГосСОПКА (НЦОК).

Внедрена SIEM-система для сбора и анализа логов.

Проводится ежегодный PenTest (тестирование на проникновение).

Персонал регулярно проходит учения по фишингу.

Используются только сертифицированные средства защиты (ТР 2013/027/BY).

Сводная таблица законодательства РБ (2026)

| Название акта | Номер | Ключевая сфера | Статус 2026 |

| Закон об информации | 455-З | Основы, суверенитет | Действует |

| Закон о ПД | 99-З | Защита граждан, права субъектов | Действует |

| Указ о кибербезопасности | № 40 | Нацсистема, SOC, КВОИ | Действует |

| Закон о комм. тайне | 16-З | Защита бизнеса, ноу-хау | Действует |

| Закон о платежных системах | 164-З | Антифрод, банки | Действует |

| Закон об ЭЦП | 113-З | Юр. сила электронных документов | Действует |

| Уголовный кодекс | Гл. 31 | Преступления (взлом, вирусы) | Ужесточен |

| Приказ ОАЦ | № 66 | Тех. защита КВОИ | Обновлен (Пр. 259) |

| Приказ ОАЦ | № 130 | Требования к SOC | Действует |

Информационная безопасность в Беларуси образца 2026 года — это строго регламентированная сфера. Прошли времена, когда можно было ограничиться установкой антивируса. Сегодня руководитель компании несет персональную ответственность за цифровую устойчивость бизнеса.

Игнорирование требований законодательства (особенно Указа № 40 и Закона № 99-З) создает экзистенциальные риски для организации: от оборотных штрафов и компенсаций морального вреда до уголовного преследования менеджмента и принудительной остановки деятельности. Единственная стратегия выживания — построение комплексной системы защиты, соответствующей как букве закона, так и реальным техническим угрозам.

Полезные ресурсы:

- pravo.by — Национальный правовой портал.

- oac.gov.by — Оперативно-аналитический центр при Президенте РБ.

- ncpd.by — Национальный центр защиты персональных данных.

- cert.by — Национальная команда реагирования на компьютерные инциденты.